Muchas empresas crean defensas contra la diseminación de virus al centralizar la distribución y actualización de software de antivirus como responsabilidad de sus departamentos de sistemas de información.

1. Control de acceso a los recursos de la red

implementación de controles en las estaciones de trabajo que permiten la gestión de acceso, en diferentes niveles, a los recursos y servicios disponibles en la red.

Implementación de un software que prevenga y detecte software maliciosos, como virus, troyanos y scripts, para minimizar los riesgos con paralizaciones del sistema o la pérdida de información.

3. Seguridad para equipos portátiles

Implantación de aplicaciones y dispositivos para la prevención contra accesos indebidos y el robo de información.

4. ICP – Infraestructura de llaves públicas

Consiste en emplear servicios, protocolos y aplicaciones para la gestión de claves públicas, que suministren servicios de criptografía y firma digital.

5. Detección y control de invasiones

Implantación de una herramienta que analice el tránsito de la red en busca de posibles ataques, para permitir dar respuestas en tiempo real, y reducir así los riesgos de invasiones en el ambiente.

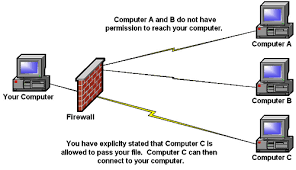

Sistema que controla el tránsito entre dos o más redes, permite el aislamiento de diferentes perímetros de seguridad, como por ejemplo, la red Interna e Internet.

7. VPN – Virtual private network

Torna factible la comunicación segura y de bajo costo. Utiliza una red pública, como Internet, para enlazar dos o más puntos, y permite el intercambio de información empleando criptografía.

8. Acceso remoto seguro

Torna posible el acceso remoto a los recursos de la red al emplear una red pública, como por ejemplo, Internet.

9. Seguridad en correo electrónico

Utiliza certificados digitales para garantizar el sigilo de las informaciones y software para filtro de contenido, y proteger a la empresa de aplicaciones maliciosas que llegan por ese medio.

10. Seguridad para las aplicaciones

Implementación de dispositivos y aplicaciones para garantizar la confidencialidad, el sigilo de las informaciones y el control del acceso, además del análisis de las vulnerabilidades de la aplicación, al suministrar una serie de recomendaciones y estándares de seguridad.

11. Monitoreo y gestión de la seguridad

Implementación de sistemas y procesos para la gestión de los eventos de seguridad en el ambiente tecnológico, haciendo posible un control mayor del ambiente, para dar prioridad a las acciones e inversiones.

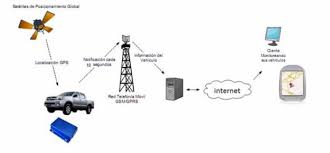

12. Seguridad en comunicación Móvil

Acceso a Internet para usuarios de aparatos móviles como teléfonos celulares y PDA’s, para permitir transacciones e intercambiar información con seguridad vía Internet.

13. Seguridad para servidores

Configuración de seguridad en los servidores, para garantizar un control mayor en lo que se refiere al uso de servicios y recursos disponibles.

14. Firewall interno

Este firewall funciona al aislar el acceso a la red de servidores críticos, minimizando los riesgos de invasiones internas a servidores y aplicaciones de misión crítica.

Realmente estos ejemplos son buenos para tener en cuenta en las medidas de la seguridad informatica, ademas me atrevo a hacer otras recomedaciones:

ResponderEliminar1. Utilizar al menos un programa antivirus. Recomendamos tener 2. Aunque sólo debe instalar uno completo (que incluya el centinela o monitor, el otro solo instale el escáner a demanda.

2. Actualizar su programa antivirus al menos semanalmente.

3. Mantener siempre activado su monitor o centinela antivírico.

4. Cerciórese que su scanner y centinela antiviral tengan (y que esté activada) la capacidad de chequear archivos comprimidos, los archivos de correo electrónico y texto plano.

5. Estar alerta a los avisos de alarmas de virus informáticos. Si no está suscrito a ninguno de estos servicios, hágalo.

5. Chequear periódicamente todo su sistema (una vez a la semana), independientemente del centinela.

6. Considerar la instalación de un software "cortafuego" (firewall), como el que menciono la compañera Milena que disminuye el riesgo de troyanos, virus y otros malwares, que intenten conectarse desde y hacia su computadora, sin su consentimiento.