domingo, 2 de mayo de 2010

BIBLIOGAFRIA

www.sistemasysoluciones.com.co

www.securitycameradistributor.com

www.acis.org.co

www.wikipedia.org.es

www.auditoriasistemas.com

miércoles, 14 de abril de 2010

OTROS SITIOS WEB

http://claudianayibeardila.blogspot.com/2010/04/ejemplos-de-medidas-de-seguridad.html

http://auditoriainformaticapaez.blogspot.com/2010/04/control-del-sistema-de-informacion.html

http://claudianayibeardila.blogspot.com/2010/05/concepto-de-seguridad-informatica.html

http://claudianayibeardila.blogspot.com/2010/05/herramientas-administracion-de-la.html

domingo, 11 de abril de 2010

¿QUE ES LA AUDITORIA DE LA SEGURIDAD DE TI?

DEFINICIÓN :

Especialidad profesional apoyada por un conjunto de conocimientos profundos acerca de la tecnología informática, de técnicas y procedimientos de auditoría y de conocimientos contables suficientes, para evaluar la calidad, fiabilidad y seguridad de un entorno informático dado, asi como brindar seguridad razonable acerca de la utilidad de la información almacenada y procesada en ellos, con el fin de emitir un juicio al respecto. Complementariamente, su trabajo, deberá permitir la emisión de un juicio u opinión acerca de lo adecuado del control interno informático. Finalmente, deberá expresar su opinión acerca de el grado de eficiencia, eficacia y economía con que están siendo usados - administrados todos los recursos de tecnología informática a cargo de la administración, incluido el factor humano.

CONTROLES Y AUDITORIA DE SISTEMAS

La calidad del proceso de toma de decisiones en un organismo descansa fuertemente en sus sistemas de información. Un sistema de información abarca información cuantitativa, tal como los informes de desempeño que utilizan indicadores, y cualitativa, tal como la atinente a opiniones y comentarios.

El sistema deberá contar con mecanismos de seguridad que alcancen a las entradas, procesos, almacenamiento y salidas.

El sistema de información debe ser flexible y susceptible de modificaciones rápidas que permitan hacer frente a necesidades cambiantes de la Dirección en un entorno dinámico de operaciones y presentación de informes. El sistema ayuda a controlar todas las actividades del organismo, a registrar y supervisar transacciones y eventos a medida que ocurren, y a mantener datos financieros.

Las actividades de control de los sistemas de aplicación están diseñadas para controlar el procesamiento de las transacciones dentro de los programas de aplicación e incluyen los procedimientos manuales asociados.

CONTROLES

• Para minimizar los errores, desastres, delitos por computadoras y fallas de seguridad, es necesario incorporar políticas y procedimientos especiales en el diseño, implementación e implantación de los Sistemas de Información.

• Los controles consisten en todos los métodos, políticas y procedimientos para asegurar la protección de los activos de la institución, la precisión y la confiabilidad de sus registros. El control debe ser parte integral del diseño.

• Los controles pueden ser de dos tipos:

–Generales.

–De aplicaciones.

CONTROLES GENERALES

Son aplicables a todos los sistemas de la organización y consisten en una combinación de software y procedimientos.

- DE IMPLANTACION.

Son puntos formales de revisión de las diferentes etapas del desarrollo del Software.

Son puntos formales de revisión de las diferentes etapas del desarrollo del Software.

- DEL SOFTWARE.

Evitan el acceso al Software. Están diseñados para evitar cambios no autorizados de los programas y de los datos.

Evitan el acceso al Software. Están diseñados para evitar cambios no autorizados de los programas y de los datos. - DE HARDWARE.

Deben asegurarse físicamente de forma tal que sólo tengan acceso a ellos las personas autorizadas. También contemplan aquellas aplicaciones que verifican posibles fallas de Hardware.

Deben asegurarse físicamente de forma tal que sólo tengan acceso a ellos las personas autorizadas. También contemplan aquellas aplicaciones que verifican posibles fallas de Hardware.

- DE OPERACIONES DE CÓMPUTO.

También conocidas como auditorías. Aseguran que los procedimientos programados sean consistentes y estén siendo aplicados correctamente en su procesamiento y almacenamiento.

También conocidas como auditorías. Aseguran que los procedimientos programados sean consistentes y estén siendo aplicados correctamente en su procesamiento y almacenamiento. - EN LOS DATOS.

Que los datos que están en cintas o discos no estén al alcance de personas no autorizadas.

Que los datos que están en cintas o discos no estén al alcance de personas no autorizadas.

- ADMINISTRATIVOS.

Son normas, reglas, procedimientos y disciplinas formales para garantizar que los controles de la institución se ejecuten.

Son normas, reglas, procedimientos y disciplinas formales para garantizar que los controles de la institución se ejecuten.

CONTROLES DE APLICACIONES

Son específicos para cada aplicación de computador (p.e., nómina, cuentas por cobrar). Consisten en controles aplicados a los tipos de usuarios particulares de un sistema y a la programación de los procedimientos.

• DE ENTRADAS. Procedimientos para chequear la exactitud y completitud de los datos cuando son introducidos en el sistema.

• DE PROCESAMIENTO. Rutinas para garantizar que los datos se mantienen completos y exactos durante una actualización.

• DE SALIDAS. Medidas que aseguren que los resultados de los procesamientos hechos por el computador sean exactos, completos y distribuidos apropiadamente.

sábado, 10 de abril de 2010

DEFENSAS DE SEGURIDAD

LAS PRINCIPALES DEFENSAS REFERENTES A LA SEGURIDAD DE LA INFORMACIÓN SON:

Implica el uso de algoritmos matemáticos especiales, o llaves, para transformar los datos digitales en códigos cifrados antes de ser transmitidos y para descifrarlos cuando son recibidos. El método más usado es el llamado, método de llave pública, que es exclusivamente para el receptor que es conocida por el transmiso

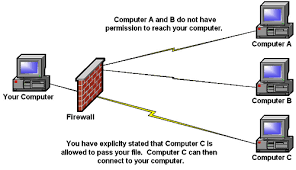

Puede ser un procesador de comunicaciones, por lo común un ruteador, o un servidor dedicado, junto con software firewall. Sirve como un sistema de “portero” que protege las intranets de una empresa y otras redes informáticas de la intrusión al proporcionar un filtro y punto de transferencia seguro para el acceso a Internet y otras redes.

ü Defensas contra la negación de servicios

Los ataques de negación de servicios a través de Internet dependen de 3 niveles de sistemas interconectados:

1) En el sitio Web de la víctima

2) En el proveedor de servicios de Internet

3) En las máquinas zombis

Un virus informático es un programa de computadora que tiene la capacidad de causar daño y su característica más relevante es que puede replicarse a sí mismo y propagarse a otras computadoras. Infecta "entidades ejecutables": cualquier archivo o sector de las unidades de almacenamiento que contenga códigos de instrucción que el procesador valla a ejecutar. Se programa en lenguaje ensamblador y por lo tanto, requiere algunos conocimientos del funcionamiento interno de la computadora.

Es un equipo de hardware o software utilizado en las redes de ordenadores para prevenir algunos tipos de comunicaciones prohibidos por la política de red.

ü Administración de cuentas de usuarios:

El término IDS (Sistema de detección de intrusiones) hace referencia a un mecanismo que, sigilosamente, escucha el tráfico en la red para detectar actividades anormales o sospechosas, y de este modo, reducir el riesgo de intrusión.

ü Capas de socket segura (ssl):

Secure Sockets Layer -Protocolo de Capa de Conexión Segura- (SSL) y Transport Layer Security -Seguridad de la Capa de Transporte- (TLS), su sucesor, son protocolos criptográficos que proporcionan comunicaciones seguras por una red, comúnmente internet.

En almacenamiento de datos, la recuperación de datos hace referencia a las técnicas empleadas para recuperar archivos que han sido perdidos o eliminados de algún medio de almacenamiento.

Hay dos formas básicas de perder información de un medio: pérdida física de datos o pérdida lógica de datos.

La pérdida física de datos, que es la más complicada, implica un problema real sobre la superficie donde están almacenados los datos. Por ejemplo, un rayón en un CD. En general, la información que se altera físicamente es más difícil (sino imposible) de recuperar.

La pérdida lógica de datos es la eliminación de archivos utilizando la opción de "borrar archivo" de cualquier sistema operativo (también puede pasar por un virus).

ü Tecnologías De Monitoreo:

El término monitoreo de red describe el uso de un sistema que constantemente monitorea una red de computadoras para detectar sistemas lentos o en mal funcionamiento y que notifica al administrador de la red en caso de falla vía correo electrónico, beeper u otras alarmas.

EJEMPLOS DE MEDIDAS DE SEGURIDAD QUE FORMAN PARTE DE LA ADMINISTRACION DE LA SEGURIDAD DE SISTEMAS DE INFORMACION:

Muchas empresas crean defensas contra la diseminación de virus al centralizar la distribución y actualización de software de antivirus como responsabilidad de sus departamentos de sistemas de información.

1. Control de acceso a los recursos de la red

implementación de controles en las estaciones de trabajo que permiten la gestión de acceso, en diferentes niveles, a los recursos y servicios disponibles en la red.

Implementación de un software que prevenga y detecte software maliciosos, como virus, troyanos y scripts, para minimizar los riesgos con paralizaciones del sistema o la pérdida de información.

3. Seguridad para equipos portátiles

Implantación de aplicaciones y dispositivos para la prevención contra accesos indebidos y el robo de información.

4. ICP – Infraestructura de llaves públicas

Consiste en emplear servicios, protocolos y aplicaciones para la gestión de claves públicas, que suministren servicios de criptografía y firma digital.

5. Detección y control de invasiones

Implantación de una herramienta que analice el tránsito de la red en busca de posibles ataques, para permitir dar respuestas en tiempo real, y reducir así los riesgos de invasiones en el ambiente.

Sistema que controla el tránsito entre dos o más redes, permite el aislamiento de diferentes perímetros de seguridad, como por ejemplo, la red Interna e Internet.

7. VPN – Virtual private network

Torna factible la comunicación segura y de bajo costo. Utiliza una red pública, como Internet, para enlazar dos o más puntos, y permite el intercambio de información empleando criptografía.

8. Acceso remoto seguro

Torna posible el acceso remoto a los recursos de la red al emplear una red pública, como por ejemplo, Internet.

9. Seguridad en correo electrónico

Utiliza certificados digitales para garantizar el sigilo de las informaciones y software para filtro de contenido, y proteger a la empresa de aplicaciones maliciosas que llegan por ese medio.

10. Seguridad para las aplicaciones

Implementación de dispositivos y aplicaciones para garantizar la confidencialidad, el sigilo de las informaciones y el control del acceso, además del análisis de las vulnerabilidades de la aplicación, al suministrar una serie de recomendaciones y estándares de seguridad.

11. Monitoreo y gestión de la seguridad

Implementación de sistemas y procesos para la gestión de los eventos de seguridad en el ambiente tecnológico, haciendo posible un control mayor del ambiente, para dar prioridad a las acciones e inversiones.

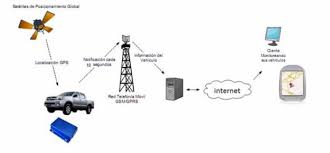

12. Seguridad en comunicación Móvil

Acceso a Internet para usuarios de aparatos móviles como teléfonos celulares y PDA’s, para permitir transacciones e intercambiar información con seguridad vía Internet.

13. Seguridad para servidores

Configuración de seguridad en los servidores, para garantizar un control mayor en lo que se refiere al uso de servicios y recursos disponibles.

14. Firewall interno

Este firewall funciona al aislar el acceso a la red de servidores críticos, minimizando los riesgos de invasiones internas a servidores y aplicaciones de misión crítica.

miércoles, 7 de abril de 2010

HERRAMIENTAS ADMINISTRACION DE LA SEGURIDAD

El objetivo de la administración de seguridad es lograr la exactitud, integridad y protección de todos los procesos y recursos de los sistemas de información.

De este modo la administración de seguridad minimiza errores, fraudes y pérdidas en los sistemas de información que interconectan a las empresas actuales, así como a sus clientes, proveedores y otras partes interesadas.